Smart RBAC : comment éviter l’explosion des rôles

Dans le monde des solutions de gestion des identités et des accès (GIA), le modèle de contrôle d’accès basé sur les rôles (RBAC ou « Role-Based Access Control ») est souvent présenté comme la solution idéale. En effet, quand une entreprise atteint une certaine taille, il devient tout simplement impossible de gérer manuellement les droits d’accès de chaque employé. Nous avons donc besoin d’une méthode intelligente pour maîtriser cette gestion.

Le RBAC résout ce problème en attribuant des droits d’accès à des groupes d’utilisateurs partageant les mêmes rôles. Par exemple, un employé du service financier aura automatiquement accès aux logiciels de comptabilité, tandis qu’un collègue du service IT aura besoin d’accéder à des systèmes spécifiques. Grâce à ce système, vous pouvez attribuer automatiquement les bons droits à chaque employé en fonction de son rôle, et si ce rôle change, la plateforme de GIA met à jour ses droits en conséquence.

Comme les fonctions ou rôles des employés sont généralement enregistrés dans le système RH, celui-ci devient une source fiable pour automatiser l’attribution des droits d’accès. Cela permet également d’éviter l’accumulation inutile de droits et de s’assurer que les comptes des employés quittant l’entreprise sont désactivés à temps. Le RBAC vous aide ainsi à rester en conformité avec les normes de protection des données et de sécurité de l’information.

Mais alors, est-ce que le RBAC est vraiment la solution miracle pour gérer les accès ? Eh bien, pas tout à fait. Si vous appliquez le RBAC de manière trop rigide, vous risquez de rendre la gestion des droits inutilement complexe, même avec une hiérarchie de rôles bien pensée. Une approche plus pragmatique du RBAC est donc essentielle, et c’est ce que nous allons explorer dans cet article. L’idée est de profiter des avantages du RBAC, sans en subir les inconvénients.

In this article

Notre vision du RBAC

Chez HelloID, nous avons adopté une approche intelligente et flexible du RBAC. Chaque employé dans une organisation a un rôle unique, et bien souvent, ce rôle ne se limite pas à sa fonction officielle. Il est donc crucial de pouvoir attribuer des droits basés sur d’autres critères (ou « attributs ») en plus du rôle. Et bien sûr, il doit être possible de gérer facilement les exceptions individuelles.

Comment éviter l’explosion des rôles ?

Le RBAC est souvent mis en œuvre de manière très stricte : chaque employé se voit attribuer un rôle, auquel est associée une liste complète de droits d’accès. Si vous connaissez le rôle officiel de quelqu’un, vous connaissez ses besoins en matière d’accès.

Cela fonctionne bien pour les rôles clés dans les processus métiers primaires. Prenez par exemple le personnel soignant dans les hôpitaux : il s’agit de rôles bien définis, où tous les employés ont besoin des mêmes systèmes et informations. Dans ce contexte, le RBAC permet de gérer les droits d’accès de manière efficace, surtout lorsqu’un grand nombre d’employés sont concernés.

Cependant, pour d’autres types de rôles, la situation est plus compliquée. Un chef de projet, par exemple, aura besoin de certaines applications bureautiques, mais ses autres besoins varieront en fonction des projets. De même, des développeurs juniors et seniors peuvent avoir besoin des mêmes outils, mais les plus expérimentés auront parfois des droits supplémentaires.

Si vous gérez ces nuances en multipliant les rôles, vous vous exposez rapidement à une explosion des rôles, même avec une hiérarchie bien structurée. En fin de compte, vous remplacez un problème (la gestion complexe des droits) par un autre (la gestion complexe des rôles).

Passer du RBAC à l’ABAC et gérer intelligemment les droits

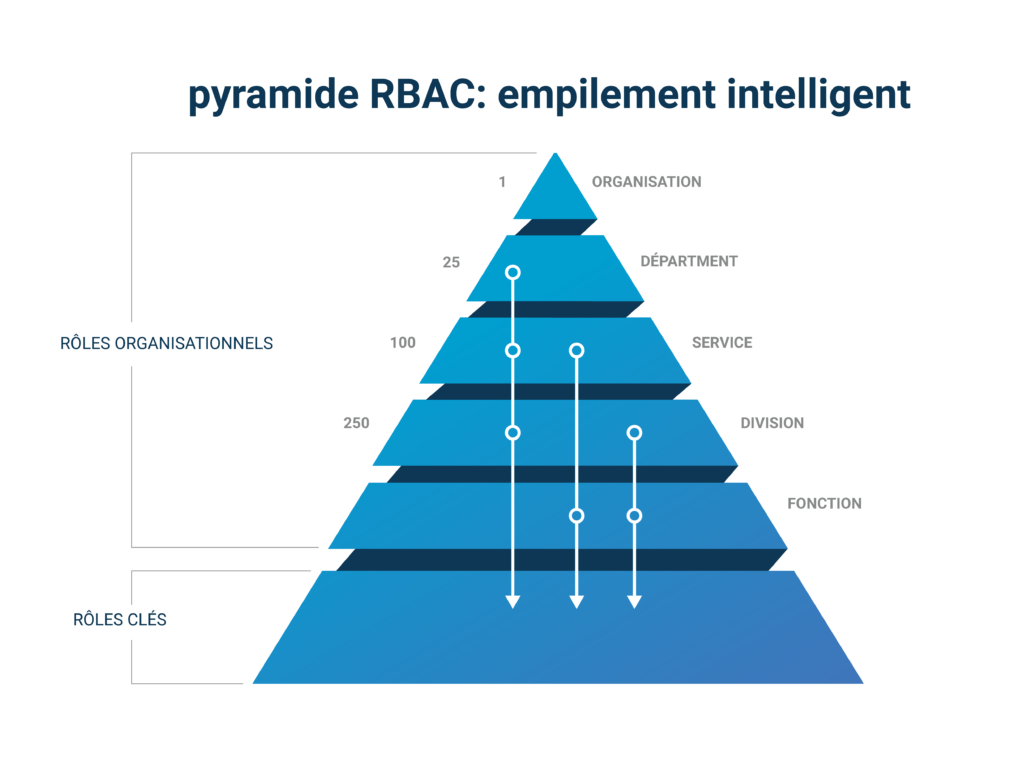

Chez Tools4ever, nous avons élargi la notion de « rôle » en adoptant un modèle de gestion des accès basé sur les attributs (ABAC ou « Attribute-Based Access Control »). Au lieu de n’attribuer des droits que sur la base des rôles, nous utilisons d’autres attributs comme le service, l’emplacement, ou même les compétences des employés.

Cela nous permet de gérer les droits de manière plus fluide et flexible. Par exemple, tous les employés d’une entreprise reçoivent des droits d’accès aux outils bureautiques et à Internet dès leur premier jour, indépendamment de leur rôle. Plutôt que de gérer ces droits pour chaque rôle spécifique, il est plus logique de les attribuer de manière globale, à l’échelle de l’entreprise. Pour des cas plus spécifiques, comme l’accès à un site SharePoint pour le service RH, les droits sont attribués au niveau des équipes ou des départements, et non individuellement.

Gérer les exceptions

Il est important de ne pas tout gérer via les rôles ou les attributs. Il faut accepter que certaines demandes de droits d’accès soient traitées de manière individuelle. Par exemple, un chef de projet peut avoir besoin d’un logiciel particulier uniquement pour la durée d’un projet. De même, un développeur peut avoir besoin d’un outil spécifique pour une mission précise. Au lieu de donner des droits à tout le monde, mieux vaut gérer ces demandes au cas par cas.

Pour cela, il est essentiel d’avoir un processus de gestion efficace. Les managers ou propriétaires de ressources doivent être sollicités automatiquement pour approuver ces demandes. Ainsi, vous gardez le contrôle sur l’attribution des droits, les coûts de licence, et la conformité aux règles de sécurité.

Réalisation de notre vision du RBAC

Chez HelloID, nous avons développé une solution hybride où les droits d’accès ne sont pas uniquement attribués en fonction des rôles des utilisateurs, mais aussi sur la base d’attributs plus généraux comme le département, le service, la localisation ou les compétences. Cette approche est soutenue par notre module Provisioning, qui s’appuie sur des règles métiers (« business rules »). Nous utilisons ensuite le module Service Automation pour gérer de manière efficace et contrôlée toutes les demandes d’accès individuelles.

Provisioning : les règles métiers

L’attribution et la gestion des droits d’accès sont automatisées grâce aux règles métiers. Une règle métier est essentiellement une politique composée d’une ou plusieurs conditions et des droits (permissions) qui y sont associés. Les conditions définissent quand et pour qui ces droits sont applicables. Par exemple, dans un établissement de santé, une règle métier pourrait être configurée ainsi :

Si un employé a le titre de « Aide-soignant Niveau 4 » (la condition), il reçoit automatiquement un compte Entra ID et un accès au système de Dossier Patients Informatisé (DPI) avec les rôles associés (les permissions).

L’avantage de cette approche pour les administrateurs est qu’il n’est pas nécessaire de se plonger dans la complexité technique des rôles, des attributs ou des droits. Vous pouvez simplement ajouter des règles qui s’appliquent à tous les utilisateurs, à des départements spécifiques, à des rôles ou à d’autres attributs. De plus, il n’y a pas de problème si des règles se chevauchent. Vous vous concentrez sur les politiques, et HelloID se charge de traduire ces règles en une structure cohérente de gestion des droits. Les fonctionnalités de role mining aident à optimiser les règles et à garder votre modèle de rôles à jour, en détectant par exemple des incohérences lorsque l’organisation évolue.

Vous pouvez également inclure des règles supplémentaires dans ces règles métiers. Par exemple, activer le compte d’un nouvel employé un jour avant son arrivée ou conditionner l’accès aux applications à l’acceptation des conditions d’utilisation.

Service Automation

Comme mentionné précédemment, vous devez pouvoir traiter manuellement certaines exceptions dans votre modèle de droits. Cela pourrait inclure l’accès à un partage de projet pour un chef de projet ou une licence Adobe pour un analyste métier. Notre règle de base est que 80 % des comptes et des droits d’accès peuvent être automatisés via les règles métiers, mais les 20 % restants concernent du sur-mesure, traité via notre module Service Automation.

Cela signifie que pour ces cas particuliers, l’employé ou son manager peut soumettre une demande via le portail en libre-service pour une application ou un droit spécifique. La demande est ensuite traitée par des workflows automatisés. HelloID vérifie si le demandeur répond aux critères, et sollicite automatiquement l’approbation des propriétaires de ressources ou des managers concernés. Une fois la demande validée, les droits d’accès sont attribués automatiquement. Toutes les actions sont enregistrées pour être tracées en cas d’audit. Vous pouvez même configurer une approbation temporaire pour éviter que les droits ne restent actifs indéfiniment.

Les avantages de cette approche

Cette méthode présente de nombreux avantages :

- Les règles métiers évitent l’explosion des rôles, ce qui simplifie la gestion des droits.

- Elles sont intuitives et vous permettent d’ajuster facilement votre modèle de droits.

- En plus d’attribuer ou de révoquer des droits, vous pouvez également intégrer d’autres règles de gestion.

- L’ensemble du processus est traçable, y compris la gestion des demandes individuelles de droits.

Vous souhaitez en savoir plus sur notre utilisation du RBAC et comment le module Service Automation peut vous aider à structurer facilement votre modèle de droits ? Découvrez nos solutions dans nos webinaires !