Authentification à deux facteurs, quelles sont les options?

Par : Ewout van Rootselaar, Senior Accountmanager chez Tools4ever

Fournir un accès facile et sécurisé aux applications d’entreprise est ce à quoi chaque organisation aspire. La connexion unique (SSO) offre déjà une amélioration significative de l’efficacité car plusieurs applications peuvent être atteintes avec une seule connexion.

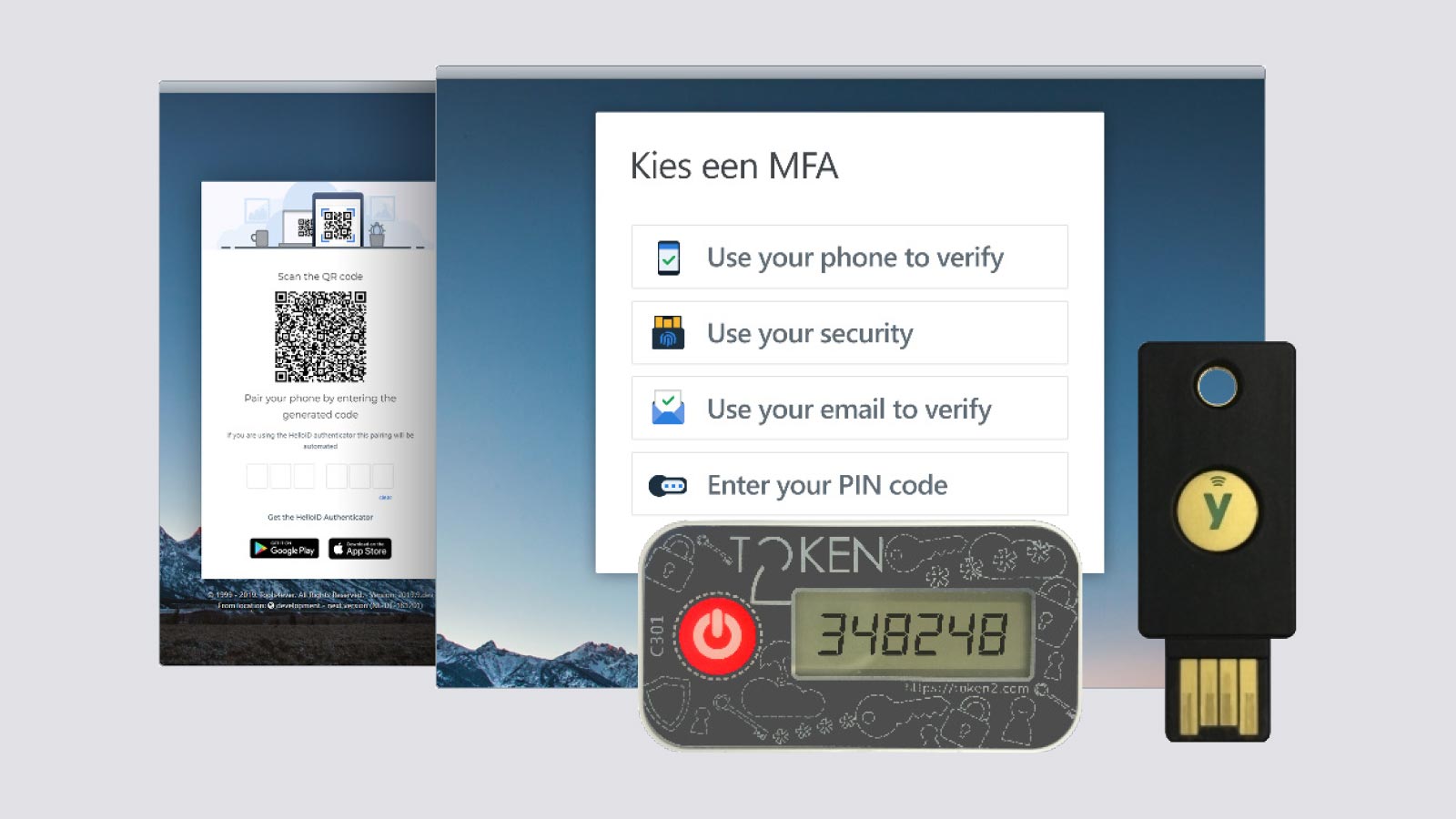

Mais se connecter avec un nom d’utilisateur et un mot de passe ne suffit pas pour de nombreuses applications. Par conséquent, une authentification supplémentaire (Authentification à deux facteurs, 2FA) est souvent mise en place. Et cela est souvent possible avec un faible investissement comme par exemple avec une application token ou un smartphone. Quelles sont les possibilités 2FA et celles qui conviennent à votre organisation ?

Toutes les organisations n’utilisent pas de smartphones professionnels et il est difficile d’obliger des collègues à utiliser leurs smartphones privés. Dans les établissements de santé, par exemple, le personnel utilise des tablettes partagées, ce qui signifie qu’ils doivent se connecter et se déconnecter à chaque fois. Si 2FA est choisi via une application, le processus de connexion prend beaucoup de temps, car le personnel doit se connecter avec son propre identifiant et mot de passe avant que l’authentification ait lieu.

In this article

Clef de Sécurité (FIDO2)

Le protocole FIDO2 offre une bonne solution pour cela. FIDO2 est une fusion de 2 normes qui remplacent les mots de passe par un soi-disant authentificateur (un appareil sur lequel vous pouvez stocker en toute sécurité toutes vos informations de connexion et avec lequel vous pouvez prouver que vous êtes qui vous dites être). Par exemple sur la base d’une clé de sécurité.

Une clé de sécurité est une clé que vous avez littéralement dans votre poche, par exemple, elle se loge sur votre trousseau de clés. La plupart des clés de sécurité fonctionnent via USB ou NFC (sans contact). En un clic sur la clé de sécurité, l’identité de l’utilisateur est vérifiée. La clé de sécurité la plus connue et la plus courante est la YubiKey.

Token

Un jeton matériel est un mécanisme par lequel l’authentification se déroule via un code TOTP (time-based one time-password). Un jeton n’est pas inséré dans un PC, un smartphone ou un autre appareil, mais est utilisé séparément. Le jeton produit de manière fréquente (par exemple toutes les minutes) un nouveau code unique. Avec le nom d’utilisateur, cela construit la connexion pour un employé. Un jeton matériel commun est le Token2.

Avec une clé ou un jeton de sécurité, vous pouvez donc vous connecter en 2FA sans smartphone. Avec cette solution, vous garantissez une sécurité très solide et en même temps conviviale de vos applications et données à un faible investissement. Cependant, il existe également des organisations où tout le personnel est équipé d’un smartphone.

Les Application « Authenticator »

Les mots de passe peuvent être oubliés, volés ou compromis. Une application Authenticator offre une couche de sécurité supplémentaire. Lorsque vous utilisez une application Authenticator, l’application génère un code unique. L’application peut être utilisée à tout moment, n’importe où, même sans connexion Internet.

Normalement, les utilisateurs doivent retaper le code généré à partir de leur smartphone, mais avec la fonctionnalité « Push to Verify » ce n’est plus nécessaire. Après avoir déverrouillé le téléphone, vous pouvez simplement cliquer sur le bouton «connexion» dans l’application Authenticator, après quoi l’utilisateur est connecté directement.

Une solution pour tous les type de MFA

HelloID est un portail à partir duquel toutes les applications et données nécessaires sont accessibles. Ce portail est conçu pour fournir une solution sûre, efficace et conviviale pour votre gestion des identités et des accès (IAM). Les principaux avantages de HelloID :

- Fonctionne depuis le cloud

- Faible coût

- Intégration avec Active Directory et plus de 150 systèmes et applications informatiques

- Authentification unique pour une connexion et une gestion efficaces des utilisateurs

- Authentification à deux facteurs pour une connexion sécurisée

- Le processus d’authentification est surveillé automatiquemen

Écrit par:

Ewout van Rootselaar

D'autres ont également consulté

Les trois principaux avantages d’une solution IAM

29 avril 2020