Comment un IAM peut aider votre organisation ?

In this article

Quelle est l’utilité d’une solution IAM ?

Comme nous l’avons décrit dans le blog précédent, la gestion des identités et des accès est un terme générique qui englobe diverses technologies traitant de la gestion des utilisateurs, des autorisations et des accès. Dans la suite de ce blog, nous allons approfondir le pourquoi et le comment de ces technologies IAM. Par souci de clarté, nous les diviserons en « approvisionnement des utilisateurs », « automatisation des services » et « gestion des accès ». Des catégories qui correspondent tout à fait aux modules tels que nous les utilisons dans notre solution de gestion des accès et des identités HelloID.

Provisionnement de l’utilisateur

Le provisionnement des utilisateurs fait référence à l’automatisation du cycle de vie de l’identité numérique. Sur la base de règles définies et d’un modèle de rôle, les systèmes source (dont le système RH) et cible (dont l’Active Directory) sont reliés de manière à ce qu’environ 80 % des opérations manuelles de gestion des utilisateurs et des autorisations puissent être traitées de manière entièrement automatique. Les étapes les plus connues du cycle de vie d’un utilisateur sont l’arrivée, la mise à jour et le départ. Cela inclut également le retour d’un utilisateur (dans le cas d’un renouvellement du CDD par exemple). En automatisant les processus, l’outil IAM résout bon nombre des problèmes identifiés en termes d’erreurs, de coûts, de temps et de rapidité.

Liens

Une solution de gestion des identités et des accès relie les systèmes source et cible de manière à automatiser la gestion des utilisateurs et des autorisations sans intervention humaine. Souvent, un système principal, la base RH, et un petit système secondaire, l’outil de gestion des externes, conviennent comme systèmes sources. En ce qui concerne les systèmes cibles, en dehors de l’Active Directory, il est conseillé d’examiner d’abord les systèmes les plus utilisés et ceux qui nécessitent de nombreuses manipulations lors de l’attribution des droits.

En effet, pour obtenir les avantages souhaités en termes d’efficacité et de réduction des coûts, le coût de l’interconnexion doit être proportionnel au gain de temps réalisé. Une application utilisée par quelques utilisateurs n’est donc généralement pas intéressante à lier. L’exception à cette règle est bien sûr le cas où l’application contient des données très sensibles. Dans ce cas, vous voulez exclure les erreurs manuelles et la liaison peut effectivement être intéressante pour cette raison. Toutefois, dans ce cas, l’automatisation pourrait être envisagée dans un processus d’automatisation des services plutôt que le cadre du provisionnement.

Système source

La base d’un processus automatisé de gestion des utilisateurs commence par un système de gestion central qui sert de système source pour les autres systèmes et applications. Nous appelons également ce système la source unique de vérité. Dans la plupart des organisations, le système RH est la bonne source unique de vérité. En effet, l’organisation a intérêt à maintenir le système RH en bon état. C’est également sur la base de ces données que l’organisation paie les salaires. Si une personne ne figure pas dans le système RH, elle n’est pas payée. Il y a donc une motivation suffisante pour consacrer du temps et de l’énergie à un enregistrement correct.

Outre l’intégrité des données qui en découle, le système RH contient également un grand nombre d’informations pertinentes dont vous avez besoin pour gérer correctement les utilisateurs et les autorisations. Il s’agit par exemple du prénom et du nom de famille ou des informations contractuelles. Vous avez besoin des deux premières données pour pouvoir générer un nom d’utilisateur et une adresse électronique, mais les données contractuelles sont encore plus intéressantes. Sur la base des dates de début de contrat et de départ, vous savez quand créer un compte utilisateur et quand le désactiver. La fonction et le service de la personne vous renseignent sur son travail et donc sur les droits dont elle a besoin. Ces détails sont également nécessaires pour d’autres utilisations comme pouvoir les consulter à partir d’une liste de contacts ou d’un carnet d’adresses. Enfin, le responsable de la personne est souvent enregistré dans le système RH. Ce point est également très intéressant pour l’automatisation des services, que nous aborderons dans le prochain blog.

Systèmes de sources multiples

Ne vous laissez pas tromper par le mot « unique », car il existe en effet des situations où vous souhaitez appliquer plusieurs systèmes sources en même temps. Prenons l’exemple d’une organisation de santé, comme une clinique ou un hôpital, qui utilise un progiciel de planification comme système source en plus du système RH. Celui-ci enregistre, par exemple, quel personnel soignant traite quels patients et à quel moment. Ou encore un établissement d’enseignement qui suit les étudiants dans un système d’information sur les étudiants. Il est important de se rappeler que la gestion des identités et des accès ne se limite pas à la gestion des ressources humaines : La gestion des identités et des accès ne se limite pas aux employés, mais englobe tous les utilisateurs qui ont besoin d’accéder à votre environnement informatique.

Systèmes cibles

Sur la base du ou des système(s) source, vous savez donc qui sont vos utilisateurs et ce qu’ils font dans votre organisation. Cette connaissance est fondamentale mais ne suffit pas à provisionner vos utilisateurs. En effet, de l’autre côté, nous avons les différents systèmes cibles dans lesquels vos utilisateurs ont besoin d’un compte et de droits d’accès et d’autorisations. Il peut s’agir d’un Active Directory, d’un espace de travail Google, du système de fichiers NTFS, mais aussi d’applications propres à l’entreprise, comme un système de gestion de la relation client (CRM), une application de dossier patient électronique (DPE) ou un environnement d’apprentissage électronique (ELA).

Un système cible peut également jouer le rôle d’un système source en même temps. Par exemple, une application de gestion des ressources humaines dispose souvent d’un libre-service pour les employés, qui leur permet de modifier leurs coordonnées ou de demander un congé, par exemple. Pour s’y connecter, il faut un compte d’utilisateur qui n’est pas nécessairement lié à l’enregistrement RH. La gestion de ces comptes peut se faire en reliant le système cible à un système de provisionnement des utilisateurs.

En outre, les systèmes cibles peuvent être dépendants les uns des autres. Prenons par exemple l’adresse électronique d’un utilisateur. Dans le cas d’une gestion manuelle des utilisateurs, le helpdesk ou le support en charge de la création des comptes « ‘invente » souvent la construction du mail du nouvel utilisateur sur la base de ce qui existe déjà. Cependant, avant qu’elle ne soit effectivement attribuée à un utilisateur, sa disponibilité doit être vérifiée. Avec le provisionnement automatisé des utilisateurs, la solution IAM génère l’adresse mail, la vérifie et l’enregistre, par exemple, dans un Active Directory (Azure), mais elle est ensuite nécessaire dans de nombreuses autres applications, par exemple, à l’application de libre-service RH mentionnée ci-dessus.

Cycle de vie de l’identité

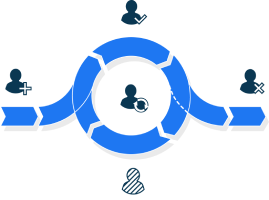

Lorsque l’on parle de gestion du cycle de vie de l’identité, cela implique le principe selon lequel dès que quelque chose change pour un utilisateur au sein d’un système source, cela entraîne des changements dans un ou plusieurs systèmes cibles. On peut grosso modo distinguer les événements suivants du cycle de vie de l’identité :

En d’autres termes, lorsqu’une personne est enregistrée dans le système source, elle a besoin d’un compte. Lorsque la date d’entrée est atteinte, le compte est activé. En cas de mutation, comme un changement de nom (en cas de mariage ou de divorce) ou un changement de poste (en cas de promotion), les détails et les droits du compte sont différents. Si une personne quitte le service, le système lui retire ses droits, désactive son compte et finit par le supprimer des traitements.

Normalement, cela entraîne un travail manuel considérable pour les départements RH et informatique, qui doivent pour les premiers notifier les mutations qu’ils effectuent et pour les seconds (le service desk et les administrateurs d’applications) effectuer des actions pour traiter les changements dans les différents systèmes. Lorsque l’un d’entre eux ne le fait pas ou traite les changements de manière groupée, cela a des conséquences sur la rapidité, la productivité et la sécurité de l’information.

Une solution de provisionnement des utilisateurs peut entièrement automatiser ces changements. Le système IAM lit périodiquement le système source et compare les instantanés pris. En effectuant une analyse des écarts, il détecte ensuite automatiquement toutes les mutations. L’employé des RH n’a plus qu’à traiter les mutations dans le système des RH. Rien ne change donc. En revanche, il ne doit plus informer manuellement le service informatique. Sur la base des procédures établies et des mappages d’attributs, le système peut alors également implémenter automatiquement ces changements dans les systèmes cibles liés. Cela permet donc d’alléger la charge de travail du service d’assistance informatique et de la gestion fonctionnelle des applications. Dans l’ensemble, le processus automatisé garantit que les modifications ultérieures sont mises en œuvre en temps voulu et sans erreur.

Modèle de rôle

Pour permettre à la solution IAM de savoir quelle personne a besoin d’un compte utilisateur dans quelle application et quels sont les droits correspondants, il suffit d’enregistrez les informations du système source dans le modèle de rôle. Le modèle de rôle est le cœur de votre système de gestion des identités et des accès. D’autres termes couramment utilisés définissent ce cœur : matrice d’autorisation, contrôle d’accès basé sur les rôles (RBAC) ou contrôle d’accès basé sur les attributs (ABAC). Ces différentes appellations regroupe l’ensemble des règles de gestion qui se compose de conditions et d’autorisations. En fonction de la condition, le modèle de rôle détermine quand la règle de gestion ou le rôle s’applique à quelqu’un. Les droits d’accès déterminent ce que la personne obtient dans ce cas ou inversement : ce qu’elle perd lorsque la personne ne remplit plus les conditions fixées.

Conditions

Les conditions déterminent les utilisateurs qui entrent dans le champ d’application d’une règle de gestion. Ainsi, vous sélectionnez un sous-groupe d’utilisateurs qui recevront les autorisations associées à la règle. Le principe de base est que chaque utilisateur au sein de l’organisation se voit attribuer un « rôle » clair, lié à ses activités. Les activités d’une personne peuvent être déduites de sa fonction, de son équipe, de son département, de son service et/ou de sa localisation. Dans une matrice d’autorisation, vous commencez par les conditions applicables au niveau supérieur de l’organisation puis vous descendez pour affiner les attributions. Par exemple, tout le monde dans l’organisation a besoin de droits d’accès tels qu’un compte AD (Azure) et Microsoft Office, c’est la règle la plus haute. Si vous descendez au niveau des départements, l’accès au dossier réseau pour chaque département est nécessaire. Vous pouvez descendre ensuite au niveau des services, puis des fonctions. Ce n’est que lorsque une règle ne s’applique plus qu’à un tout petit groupe de personnes qu’elle peut être traitée en manuel.

Si vous commencez à paramétrer des règles pour chaque collaborateur, vous verrez qu’ils sont tous uniques à leur manière. Par conséquent, vous vous retrouverez avec autant de rôles que d’utilisateurs. Et c’est exactement ce que nous ne voulons pas. En d’autres termes, il s’agit de passer d’une gestion manuelle des utilisateurs et des autorisations à une gestion manuelle des modèles de rôle. Et cela ne manquera pas d’entraîner les mêmes problèmes en termes d’erreurs, de délais, de productivité, de coûts, etc. qu’une solution IAM bien conçue permet de résoudre. La maxime est qu’avec le Provisionnement utilisateur, vous pouvez automatiser environ 80 % de votre gestion des droits et des autorisations. Les 20 % restants sont pris en charge par l’automatisation des services (Service Automation).

Droits d’accès

Après avoir identifié un rôle, vous attribuez des droits d’accès à des applications et à des données spécifiques pour remplir efficacement ce rôle. Cela permet de s’assurer que toutes les personnes ayant le même rôle obtiennent automatiquement les mêmes droits.

Il existe cinq types d’autorisations que vous pouvez associer à un rôle :

- Compte

- Accès au compte

- Appartenance à un groupe

- Permission

- Sous-autorisation

Lors de la création d’un compte, un nouveau compte utilisateur inactif est créé. Lorsque l’accès au compte est accordé (premier jour du contrat de travail), le compte est activé. L’appartenance à un groupe permet de relier l’utilisateur à un groupe dans un système cible. Les autorisations sont des droits personnalisés dans les systèmes cibles auxquels des sous-autorisations peuvent éventuellement être attachées.

Dans le cadre d’une solution IAM, il est important qu’il s’agisse de processus fermés. En d’autres termes, il doit toujours y avoir une contrepartie à l’obtention d’un droit d’accès. Le rôle d’une personne change ? Dans ce cas, les droits d’accès correspondants doivent également être modifiés automatiquement, au lieu d’être simplement ajoutés. Dans le cadre d’un processus manuel de gestion des utilisateurs et des autorisations, c’est précisément ce qu’il est extrêmement difficile de suivre pour chaque utilisateur. Avec une solution IAM comme HelloID, ce suivi est facilité car pour chaque attribution donnée, lorsque cette ci est retirée, HelloID inverse la règle fixée : l’obtention d’une permission devient un retrait, l’activation du compte devient une désactivation et de la création d’un compte, une suppression. En travaillant de cette manière, vous pouvez être sûr que vous n’aurez pas de comptes fantômes dans votre réseau.

Dans notre prochain blog, vous verrez comment une solution d’automatisation des services peut aider votre organisation.

Vous voulez en savoir plus sur notre module User Provisioning dans HelloID ? Contactez-nous

Cet article a été initialement écrit par Maikel Baars vous pouvez retrouver la version originale ici